发现个相当不错的独立游戏HighFleet,虽说文本量不是很大吧,但实在懒狗就去找汉化,结果发现现有的汉化只做了一部分,而且还是修改了贴图的,但我实在想看看这个游戏的剧情,去游戏目录下却发现被加密了:

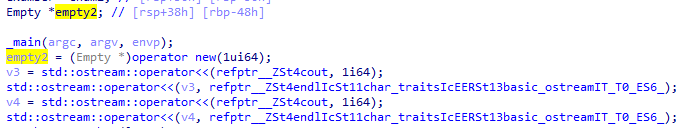

问题不大,那就逆呗,exe拖进了ida发现根本不认,到了main看了眼发现了一个解密函数,估计一个简单的压缩壳

PS:

这游戏pdb给的工程名居然是2013年,开发时长足足8年

比起自己dump去修,直接用工具显然更合适,正好电脑里面的DIE好久没更新了,顺便更新了一下:

哦,原来是steam的drm自带的压缩,那没事了,继续用工具steamless:

[……]