又是一个做出了答案才发现方向错了的题。

不忘初心,方得始终

又是一个做出了答案才发现方向错了的题。

心血来潮去玩CTF,本弱鸡就算菜也要做做自我修养不是~

公布答案的时候会同步wp过来,如果做不出来就忘了这些玩意吧……

毕竟我不会PWN和硬件这类玩意。

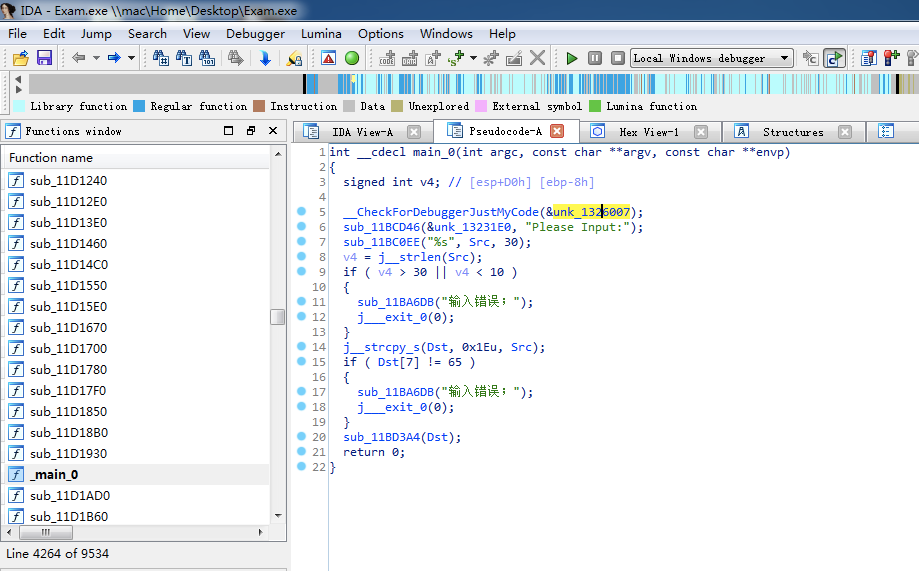

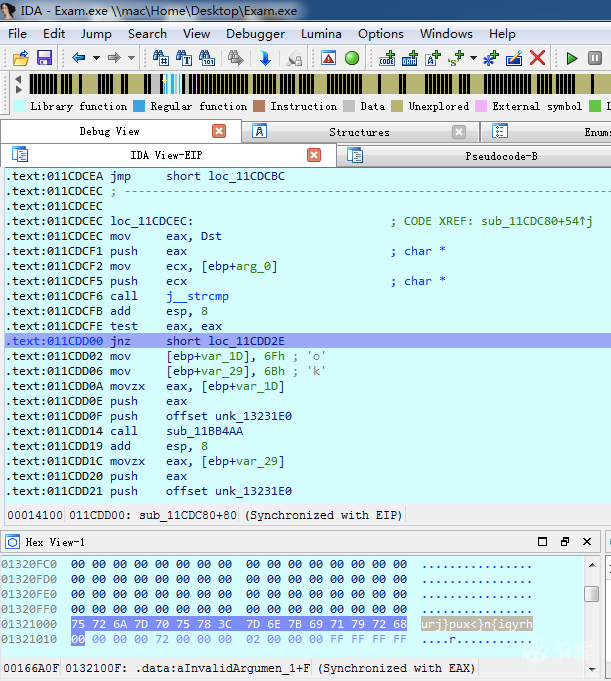

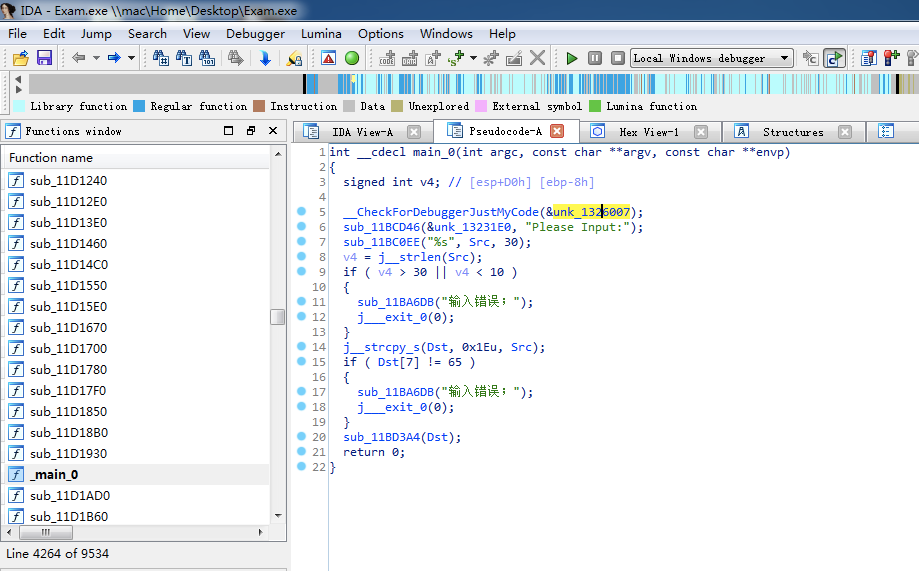

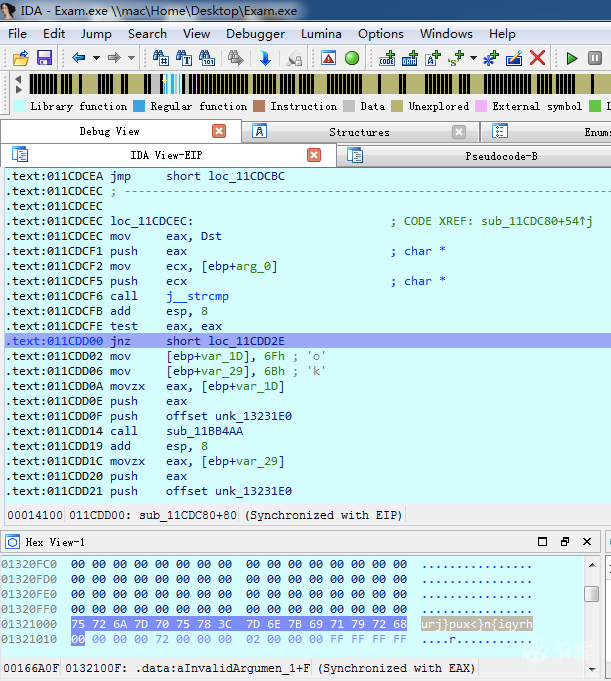

拿到了exe我第一时间就拖进了ida,之后字符串大法企图找到成功失败之类的字样,然而我落空了。

仔细思考一[……]

画眉大佬给我们留了个作业,让我们给x64dbg写一个类似OD IDAFicator 的插件。

我想出了一个思路是通过智能跳转实现,结果我打开了2018.5月的x64dbg,发现直接就有智能提示!

我心想着,这还写个毛啊,作业也不用做了,就在群里吐槽了一下,结果画眉说他的8月版本死[……]

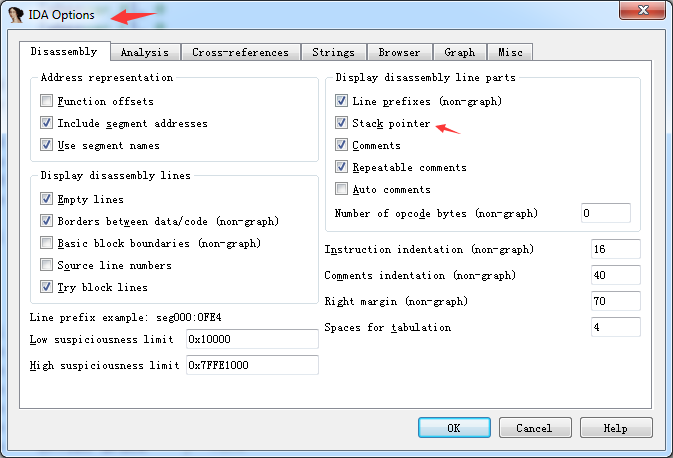

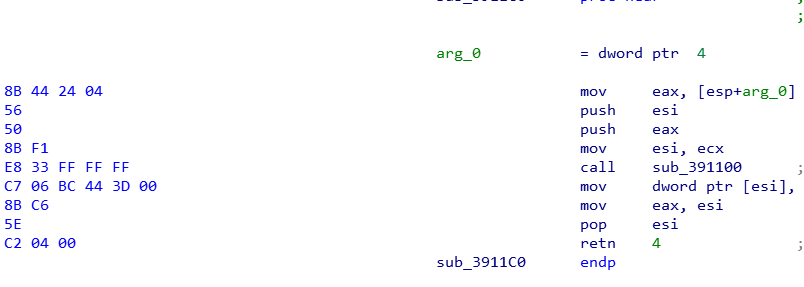

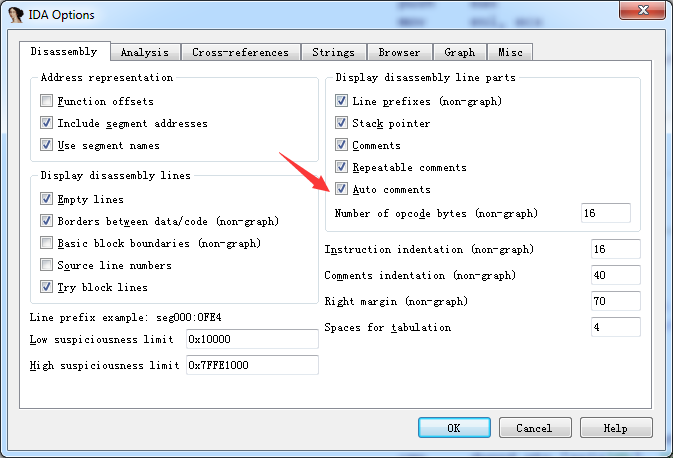

Ida针对栈指针变化的分析时,很多时候会无法确定一个call到底是哪种调用约定,从而导致分析失败无法F5。

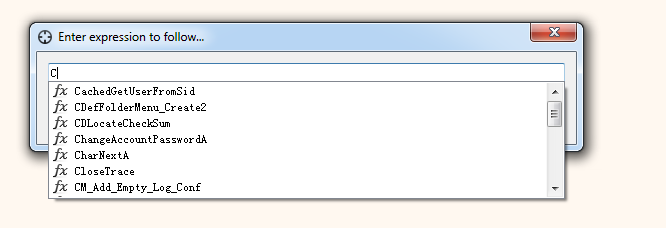

打开Options->General

![. text . . text : . text : . text . . text : . text : . text . . text : . text : . text . . text : . text : . text : . text : . text : . text : . text : . text : . text : . text : . text . . text : . text : . text . . text : . text : . text : . text : . text : . text : . text : • 00401100 00401107 ØØ4011ØA 02 •ØØ4Ø11ØD 00401110 00401113 •00401116 00401119 •ØØ4Ø111F 00401124 02 00401127 0040112B 00401131 00401136 0040113B 00401140 00401142 00401147 •ØØ4Ø114E 00401153 00401158 •ØØ4Ø115D 00401162 1165 . text : 5 0040116 ØØ40116A 0040116C ØØ40116D ØØØ ØØ40116D 028 028 02 02 02 02 X 02 02 02 03 03 03 03 01 010 008 mov lump to operand Jump in a window Jump in a new hex window List cross references from... Edit function... Change stack pointer... Hide Graph view Proximity browser Undefine Synchronize with Run to cursor Add write trace Add zead/write trace Add execution trace Add breakpoint Copy address to command line Xrefs graph to„. Xrefs graph from... Eont... mov pop retn [ebP+var [ebp+var_4] 4] Enter 4] Alt+ Enter C] Ctrl+J Alto Alt+K Ctrl+Numpad+- eax Numpad+- ; "fuck" _krn1n_fnMsgBox allKrnILibCmd ; CODE XREF: sub_4010DB+50tj esp, ebp ebp](http://blog.yueluo.me/wp-content/uploads/2018/11/text-text-text-text-text.png)

手动平衡变成负数堆栈即可。

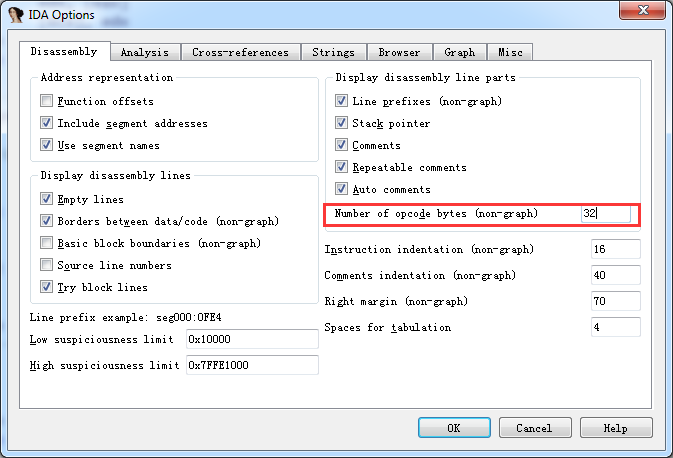

设置个长度就可以了

[……]

[……]

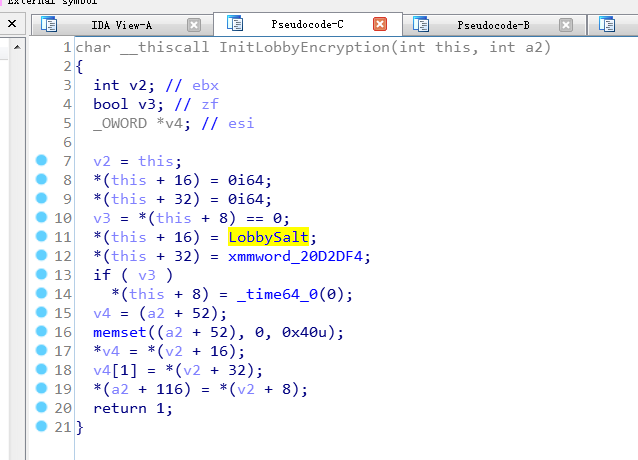

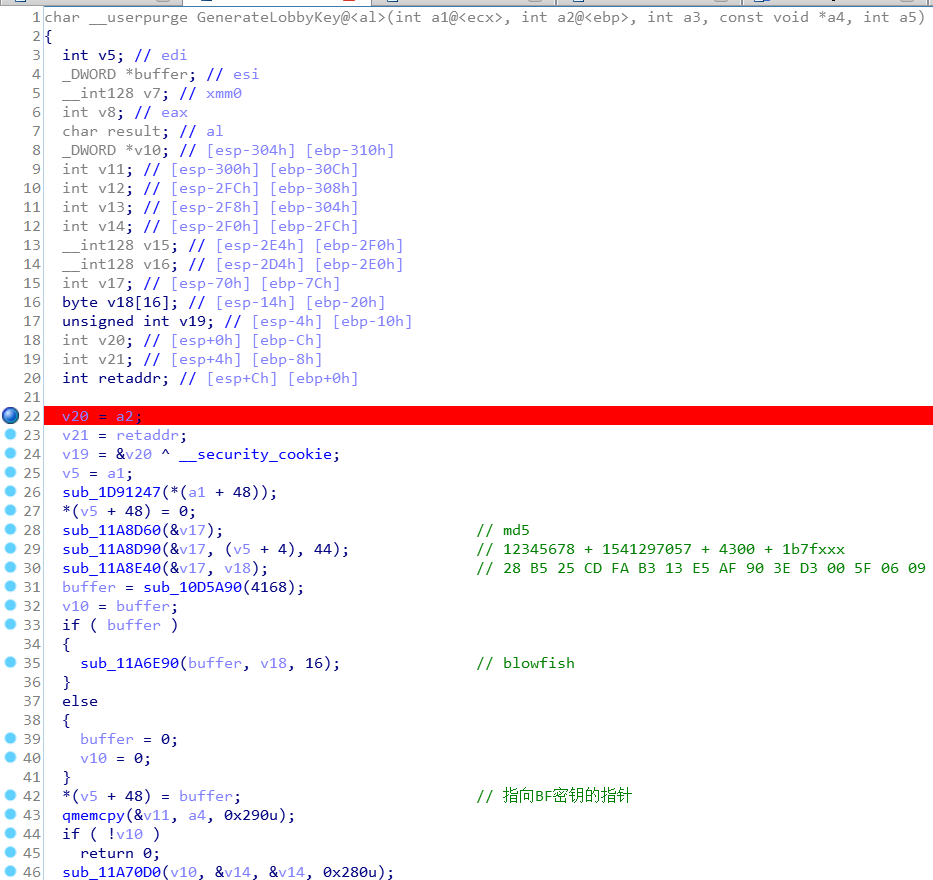

分析FFXIV也有大半个月了,没搞定岂能甘心?

因为蓝宝石这个项目已经给了我不少启示,我就跟着他的逻辑走,把正确的解密搞了出来。

首先是协商密钥:

其实数据包里面会变的只是那个time64。

网络数据使用的大端。

已经很清晰了,聪明的你应该已经知道为什么[……]

近期的半个月,白天有空闲时间学习,晚上直接拿程序练手。

最近在玩FFXIV,发现国服某sdo的登陆器是真的J2的烦。

每次都给你安装XX卫士,玛德,安装也就算了,这玩意跟个泰迪一样,见exe就注入。

就拿你这zz下手好了,你不是喜欢注入吗?

那我只好强上干掉这玩意自己实现登陆[……]

前几天分析某U3D写的游戏,发现了一个很常见的安全组件,这东西功能还是比较强大的,而且也见过很多次了,每次均让我失手,这两天抱着死缠烂打的心态就怼了一波,仅仅对【去年的某个旧版本】的功能进行分析,本文不包含任何直接【修改、欺骗】安全组件的行为,而且新版本有很大的不同,仅供大家学习与交流。

众所[……]

虽然已经是一两年前就已经烂大街的技术了,不过我还是随便提一下吧。

前几个月遇到了某公司的聚安全SDK,这个安全套件核心的so本身实际上是一个zip,解压后里面才是真实的so。

使用IDA打开直接提示The SHT entry size is invalid.

我使用010 editor的ELF[……]

为了避免被查水表,用了“某”,嗯,大家都知道是什么东西就好。

我选择的版本是概念版 2009。

这个是我无意中发现的,也是X讯史上唯一一个用WPF写的版本,嗯,.net的东西都不靠谱,没有不反编译看看的理由23333

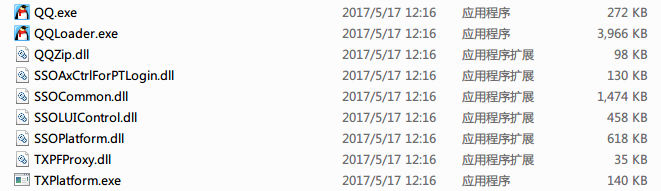

安装好之后打开目录

QQLoader?工具党欢喜。[……]

这篇文章是对前天没讲述完整的部分的补充

sub_4038F0 即解密入口

sub_402020 设置RSA密钥

sub_4046F0 设置内置密钥或者真实的解密密钥

设置密钥过程如下

[……]